أنظمة إكتشاف اختراق الشبكة IDS فوائدها واضرارها

مزايا أنظمة اكتشاف اختراق الشبكة يمكن تكوينها لمحتوى محدد في حزم الشبكة السماح بتصور البيانات في سياق البروتوكول يساعد في تحديد الهجمات وتقييمهاو يسهل الامتثال للمتطلبات التنظيمية كما يوفر كفاءة عالية أكبر، عيوب أنظمة الكشف عن اختراق الشبكة تتطلب خبرة في إدارة الحوادث من قبل المهندس بصورة ضرورية.

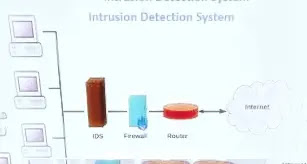

كيف تعمل أنظمة إكتشاف إختراق الشبكات

مستوى أمان الشبكة ، نظرًا لأنه ليس سهلًا ، فهو يتطلب جهدًا واهتمامًا ، وتعاني جميع أنواع الشبكات باستمرار من التحميل الزائد للمعلومات ، واستخدام النطاق ترددي مرتفع ، وتتطلب معظم أنظمة IDS ضبطًا وصيانة مستمرة.

"IDS" هو اختصار لـ "نظام كشف التسلل". يمكن تكوين وظيفة نظام الكشف عن اختراق الشبكة للمحتوى المحدد لحزم الشبكة.

انظمة إكتشاف اختراق الشبكة عن طريق ip

يمكن أن تكشف جدران الحماية عن المنافذ وعناوين IP المستخدمة بين مضيفين ، ولكن يمكنك أيضًا تكوين NIDS ، وهو جهاز مستقل يتضمن ميزات اكتشاف الشبكة.

يمكن استخدامه أيضًا لاكتشاف الاختراقات ، مثل عمليات الاستغلال التي تعد جزءًا من شبكة الروبوتات أو نقاط النهاية المخترقة.

يرمز NIDS إلى نظام الكشف عن اختراق الشبكة.

أنظمة إكتشاف اختراق شبكة dsl

تحديد الهجمات وتسجيلها (IDS) يحلل عدد الهجمات ونوعها.

يمكن استخدام هذه المعلومات لتعديل أنظمة الأمن الخاصة أو تنفيذ ضوابط جديدة أكثر فعالية. يمكن أيضًا تحليلها لتحديد الأخطاء أو مشكلات التكوين على أجهزة الشبكة.

يمكن بعد ذلك استخدام هذه القياسات لتقييم المخاطر المستقبلية.

تسهيل الامتثال التنظيمي نظرًا لأن IDS يوفر رؤية أكبر للشبكة ، فإنه يبسط الامتثال الأمني حيث يمكن أيضًا استخدام سجلات IDS الخاصة كجزء من الوثائق التي تفي بمتطلبات معينة.

تزداد الكفاءة لأن مستشعرات IDS يمكنها اكتشاف أجهزة الشبكة والمضيفين ، مما يسمح لك بتحليل البيانات في حزم الشبكة وتحديد الخدمات أو أنظمة التشغيل المستخدمة.

تساعد هذه الكفاءات على تقليل تكاليف موظفي المنظمة وتعويض تكاليف تنفيذ نظام كشف التسلل.

نقاط الضعف في أنظمة اكتشاف اختراق الشبكة لا تستطيع IDS إيقاف الهجمات ، بل يمكنها فقط المساعدة في اكتشافها ، ولهذا السبب يجب أن تكون IDS جزءًا من خطة شاملة تتضمن تدابير أمنية أخرى وأشخاصًا يعرفون كيفية التصرف بشكل مناسب.

تعد الحاجة إلى مهندس يمتلك خبرة لإدارة IDS مفيدة جدًا في مراقبة الشبكة ، ورغم ذلك فان فائدتها تعتمد كليًا على كيفية تعاملك مع المعلومات التي تقدمها ، حيث لا يمكن لأدوات الاكتشاف منع المشكلات أو إصلاحها.

لا يتعامل مع الحزم المشفرة.

لا يمكن لـ IDS رؤية الحزم المشفرة ، لذلك يمكن للمتسللين استخدامها لاقتحام الشبكة ، لأن IDS لا يسجل هذه الاختراقات حتى تتغلغل بعمق في الشبكة ، مما يترك النظام عرضة للخطر حتى يتم اكتشاف الاختراق.

أصبح التشفير شائعًا بشكل متزايد لضمان أمان البيانات.

يقرأ IDS المعلومات من حزم IP ، ولكن لا يزال من الممكن أن يحدث انتحال عنوان الشبكة إذا استخدم المهاجمون عناوين مزيفة ، مما يجعل من الصعب اكتشاف التهديدات وتقييمها.

الإيجابيات الكاذبة المتكررة من المشكلات المهمة في نظام اكتشاف الأخطاء وإصلاحها أنه ينبه المستخدمين بانتظام إلى الإيجابيات الكاذبة ، والتي تكون في كثير من الحالات أكثر شيوعًا من التهديدات الحقيقية.

يمكن أيضًا تكوين IDS لتقليل الإيجابيات الخاطئة.

خذ الوقت الكافي للرد عليها ، وإذا لم يهتموا بالإيجابيات الخاطئة ، فقد ينزلق الهجوم الحقيقي أو يتم تجاهله.

ثغرات هجوم البروتوكول تفحص بروتوكولات NIDS بمجرد اعتراضها ، مما يعني أنها عرضة لنفس الهجمات المستندة إلى البروتوكول مثل المضيفين على الشبكة ، حيث يمكن أن تفشل NIDS بسبب أخطاء الشبكة.تحليل البروتوكول بالإضافة إلى البيانات غير الصالحة.

يجب تحديث قاعدة بيانات التوقيع باستمرار لاكتشاف أحدث التهديدات (IDS).

إنها جيدة مثل مكتبة التوقيع الخاصة بها ، إذا لم يتم تحديثها في كثير من الأحيان ، فإنها لا تسجل أحدث الهجمات ولا يمكنها تنبيهها ، وهناك مشكلة أخرى تتمثل في أن النظام ضعيف حتى تتم إضافة تلك التهديدات الجديدة إلى مكتبة التوقيع ، كونها حديثة ما يزال يشكل مشاكل الهجوم.

تعليقات

إرسال تعليق

مرحبا بك على "manaliiblog" نتشرف بارائك وملاحظاتك الخاصة بمواضيع مدونة منالي. يمكنك ترك تعليقك هنا👇🏼